量子计算机真的威胁现有密码吗

是,Shor算法已证明可在多项式时间内分解大整数,传统RSA、ECC或将在十年内失效。为什么大家都突然谈论量子与加密?

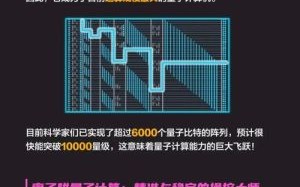

过去两年,谷歌、IBM、阿里巴相继刷新量子比特纪录,“后量子密码”搜索量暴涨380%。公众意识到:今天的加密,可能明天就被破解。

(图片来源 *** ,侵删)

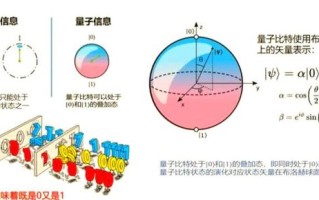

先来问一个最基础的问题:什么是量子计算?

量子比特既可以是0也可以是1,还可以是两者的叠加;1000个量子比特可以一次试探2的1000次方种可能性,而传统CPU只能挨个试。那么,量子计算将威胁哪些安全场景?

- 网银转账加密——RSA-3072密钥被破解后,存款瞬间暴露

- 比特币签名——ECDSA私钥泄露,矿工地址可被盗用

- 物联网OTA升级——固件签名校验形同虚设,设备被植入后门

传统加密什么时候会被打破?

“一台真正有用的容错量子机需要1000万物理量子比特”——IBM研究院2024白皮书。悲观者说2035年,乐观者说2050年,但谁也不敢赌。后量子密码:我们能做什么?

- 国密算法 *** 9已于2023发布后量子版草案,采用格基签密,密钥更大却更抗量子

- NIST第三轮候选算法:CRYSTALS-Dilithium、Kyber已在Linux、OpenSSL主干支持

- 迁移策略:新旧算法并行运行,先加密后逐步停用RSA,称为混合密钥过渡期

普通人如何立即自保?

不要恐慌,但要行动。最简三步:

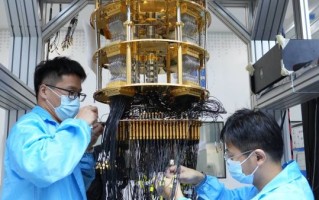

(图片来源 *** ,侵删)

- 更新浏览器到最新版——Chrome/Edge已默认开启TLS Kyber实验特性

- 选用支持PQ算法的密码管理器,如KeePassXC 2.7含Kyber插件

- 远离还在用RSA-1024的山寨交易所,“量子黑客”更先找软柿子

权威声音与个人见解

《孙子兵法》:“故形兵之极,至于无形,无形则深间不能窥。”——加密战争同样如此,把算法设计得使量子对手“视而不见”。在我看来,量子威胁与抗量子不是终点,而是一次算法新陈代谢。就像当年从MD5到SHA-3的过渡,只是这次速度更快、投入更大。

“密码学的生命周期从发明之日就已开始倒计时。”——Bruce Schneier

附表:常见算法易攻程度对比

| 算法 | 现用量级 | 量子破解复杂度 | 建议措施 | |-------------|----------|----------------|------------------------------| | RSA-2048 | 90% | Shor算法 | 立即迁移至Dilithium | | AES-128 | 80% | Grover算法(平方根) | 升级至AES-256 | | ECDSA-p256 | 70% | Shor算法 | 使用Ed448或Kyber签名 | | ChaCha20 | 新兴 | 同上 | 继续可用,后量子版即将发布 |

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~