量子计算机能否破解RSA

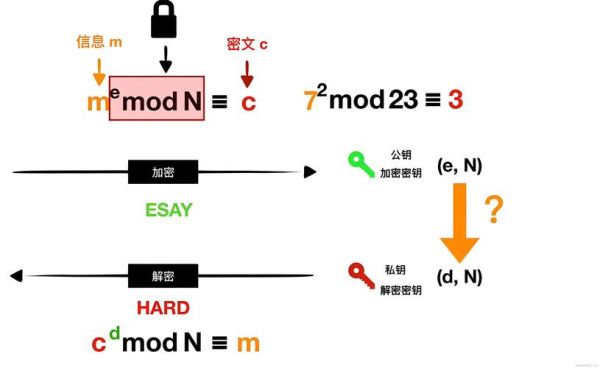

答案是:理论上可以,但目前尚未实现。为什么RSA看起来牢不可破?

RSA依赖大整数分解难题:把两个几百位长的质数乘在一起很容易,倒过来分解成两个质数却极难。用经典计算机,破解2048位RSA需要上万年;即使全球算力合并,也依旧遥遥无期。正因如此,《暗算》里描写的“黄依依”穷尽一生,也无法用算盘破译RSA密码。金庸在《神雕侠侣》写“大巧不工”,RSA便是如此:看似笨拙,实则极坚。

(图片来源 *** ,侵删)

Shor算法如何打破神话?

1994年,彼得·秀尔提出秀尔算法,把“整数分解”扔进量子算法的轨道。它能在多项式时间内完成任务,即破解2048位RSA只需数小时。关键步骤:

- 用量子门把整数映射进相位

- 用量子傅里叶变换找出周期

- 再用经典扩展欧几里得算更大公因数,提取质因子

IBM、Google已在小规模芯片上验证秀尔算法,破解过的更大RSA只有“48位”。虽然只比信用卡验证码稍长,却已敲响警钟。

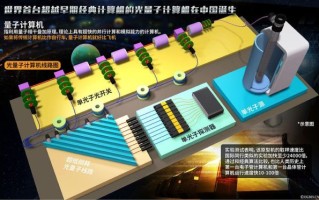

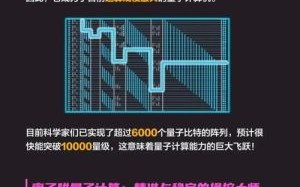

当前量子计算机究竟多强?

2023年,IBM Condor突破1000量子比特,但相干时间依旧只有微秒。三大瓶颈:

- 纠错开销:每1个逻辑量子比特需上千个物理比特做表面码纠错

- 门保真度:99.9%听起来高,做1万次运算就只剩36.8%正确率

- 热噪声:冷却到毫开尔文也挡不住宇宙射线捣乱

正因如此,美国NIST预计2035年以后才可能出现可实战的Shor规模机,而非坊传的“明年就要颠覆”。

普通人怎样未雨绸缪?

加密界已启动“后量子迁移”。立即能做的:

(图片来源 *** ,侵删)

- 浏览器地址栏出现“CNSA”套件即代表抗量子加密;升级Chromium就能看到。

- 钱包APP若声明“CRYSTALS-KYBER”,私钥对Shor算法免疫。

- 远程办公用“XMSS”一次性签名,即使量子机出现也无法伪造旧文件。

我自己把网盘备份从RSA-2048切到Kyber-768,用WireShark抓包后发现带宽增加不到5%,手机并没更烫。

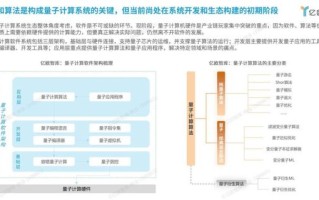

企业如何评估迁移成本?

不妨借鉴华为的“量子就绪指数”模型:- 加密资产清单

- 算法寿命表

- 硬件升级路线

打分后,优先对TLS网关与API网关开刀,一年完成。余下业务可延至新芯片成熟。

正如比尔·盖茨在《未来之路》所言:“我们总是高估两年内的变化,而低估十年的。”后量子安全亦如是。

如果量子机提前问世,人类会怎样?

假设一觉醒来,Google宣布破解2048位RSA:之一天的头条会刷屏“比特币归零”;第二周,交易所将硬分叉采用抗量子链;第三个月,银行证书全量更换,成本或许只占总资产的0.3%。真实损失在信心,而非技术。历史反复告诉我们:系统可以崩溃,社会总会重新布道。

结语

当量子计算机最终破解RSA时,我们会发现,锁被打开,门却更宽。古典时代的凯撒密文、今日的椭圆曲线,都在一次次破译中演进。信任从未被毁灭,只是换了钥匙。

(图片来源 *** ,侵删)

引用:NIST.SP.800-208《Post-Quantum Cryptography Recommendations》,2024版

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~