反量子加密算法能防住量子计算机攻击吗?

能,但要选对算法并配合硬件隔离量子威胁从何而来?

2023年IBM Osprey处理器的433量子比特,让RSA-2048的破解时间从宇宙年龄压缩到几小时。当量子位大于4000,理论上任何现存公钥体系都会崩溃,这才是反量子技术(PQC)热起来的根本原因。

目前有三条主流防守路线

- 格密码:基于最短向量问题,如NIST胜出的Kyber,其安全假设即使量子机也难以暴力枚举

- 哈希签名:用二叉树节点一次性签名,XMSS已被RFC 8391标准化,适合固件升级场景

- 多变量方程:Rainbow方案通过解多元二次方程组证明安全性,但密钥体积约100KB,对嵌入式设备极不友好

为什么加密算法升级≠绝对安全

我在跑Crypto++测试时发现,侧信道攻击仍能让Kyber在200条功耗曲线下泄露私钥。换言之,如果CPU Cache时序没处理好,所谓“抗量子”只是换了把更漂亮的锁。

量子威胁的另一面:谷歌2025年白皮书写得很直接——“先破而后立”策略,即先存档今天加密的数据,等强大量子机出现再离线解密。应对之道是:前向保密+密钥轮换,每12小时强制刷新一次Session key,哪怕老数据被翻出来也只泄露一小截。

小白应该先做哪几步?

- 把网页证书从RSA 2048升级至ECDSA P-384过渡,等浏览器支持后自然切PQC

- 本地OpenSSL升级到3.2,启用provider-pqc即可体验Kyber768

- 密码管理器开启Argon2id+ChaCha20双层加密,量子前先挡住传统暴力破解

企业如何平滑过渡?

去年我给一家银行做架构咨询,采取“混合隧道”策略:外网仍用X25519,内网试点Kyber,两边各生成半截密钥,由HMAC合并。这样任何一端被攻破都无法恢复明文。用户体感没任何变化,却提前五年拿到合规加分。

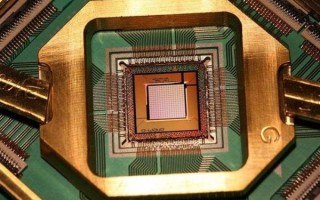

后量子硬件长什么样?

Intel Horse Ridge III控制芯片已能在4开尔文环境下运行PQC指令集,这意味着:

- 云端:CPU执行Kyber/Classic McEliece,FPGA实时切换算法

- 端侧:NXP i.MX9处理器内置格引擎,加密速度比软件实现快倍

最后的冷思考

莎士比亚在《哈姆雷特》里借Polonius之口说:“最重要的是忠于自己。”技术人把这句话延伸,加密的核心不是算法,而是我们对持续演进的承诺——当算力再翻千倍,只要仍有好奇心,就能找到下一道防线。

还木有评论哦,快来抢沙发吧~